Saludos mis lectores en esta oportunidad les enseñare a como podemos auditar sistemas a nivel mundial por los rangos que las ISP otorgan a cada país, este POST lo quise elaborar hace aproximadamente hace mas de 1 año, pero motivos de tiempo y ocupaciones no me facilito hacerlo, pero hoy tengo el agrado de hacerlo publico, eh visto que la herramienta "Masscan" ya la han publicado en algunos vídeos o foros pero con un contenido pobre, claro sin desprestigiar a mis colegas en sentido "ordinario", lo que haré yo sera innovar las investigaciones en adjuntar las herramientas Masscan y Blockfinder, para globalizar nuestra investigación a un nivel de calidad mundial.

¿Que es Masscan?

Masscan es el escáner más rápido en en análisis de puerto de Internet. es capaz de analizar la totalidad de Internet en menos de 6 minutos, la transmisión de 10 millones de paquetes por segundo.Produce resultados similares a nmap el más famoso escáner de puertos.

literalmente funciona más como scanrand, unicornscan y zmap, utilizando la transmisión asíncrona. La principal diferencia es que es más rápido de estos otros escáneres. Además, es más flexible, permitiendo rangos de direcciones y rangos de puertos arbitrarios.

¿Que es Blockfinder?

Blockfinder permite identificar, contactar y potencialmente obtener cada red de computadoras en el mundo, es una consola basada en un texto simple, esta herramienta envuelve una lista de bloques de red para un país determinado otorgando los rangos de IP que se utilizan en sus ISP.Descarga:

https://github.com/robertdavidgraham/masscan

https://github.com/ioerror/blockfinder

Luego de haber leído la función de cada herramienta, pasemos a descargarlas ya sea manualmente o por la terminal, en mi caso lo haré por la terminal.

root@kali:~# git clone https://github.com/robertdavidgraham/masscan.git

root@kali:~# cd masscan

root@kali:~/masscan# chmod 775 *

root@kali:~/masscan# sudo apt-get install git gcc make libpcap-dev

Luego de ello pasaremos a instalarlo con el comando "make"

Una ves hecho todos los procedimientos tendremos nuestro masscan corriendo perfectamente,antes de ejecutarlo pasaremos a descargar Blockfinder.

root@kali:~# git clone https://github.com/ioerror/blockfinder.git

root@kali:~# cd blockfinder

root@kali:~/blockfinder# chmod 775 *root@kali:~/blockfinder# ./blockfinder.py -i

Códigos ISO

http://www.solunix.es/help/img/help_gestion/paisiso_1.pdf

Una ves entendido lo siguiente, pasaremos a obtener los rangos de IP de un país, en mi caso buscare el de Perú para esta prueba de concepto.

root@kali:~/blockfinder# ./blockfinder.py -v -t PE

Para ver el análisis completo puede ingresar al siguiente link: https://ghostbin.com/paste/8g75c

una ves obtenido los rangos pasaremos a escoger un RANGO que deseemos, en mi caso fue el siguiente: 190.187.128.0/17

ahora pasaremos a ingresar al masscan para analizar el rango especifico y puertos que deseemos capturar en mi caso, sera el 445 que es vulnerable a muchos ataques como el conocido exploit Netapi, por msfconsole, de igual manera podemos ubicar puertos referentes a FTP,SMTP, entre muchos los cuales tengan como objetivo.

como vemos nos arroja una lista el escaneo y vemos que esta empezando a escanear 32769 equipos que están en proceso de análisis, si deseamos guardarlo en un archivo podemos hacerlo de la siguiente manera:

root@kali:~/masscan/bin# ./masscan -p445 190.187.128.0/17 -oX scan.xml

en mi caso yo lo deje como opcional llame el archivo scan con la extensión .xml.

el archivo se encuentra alojado en la carpeta donde ejecutaron el masscan con el nombre que asignaron en mi caso scan.xml

En nuestro caso podemos escoger una IP y analizarlo con el buscador Shoudan para ver los servicios que consta dicho sistema:

https://www.shodan.io/host/190.187.142.83

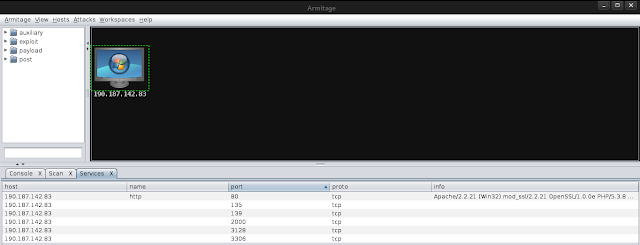

como vemos armitage puede ser utilizado NO solamente para ataques locales, si no también para ataques remotos uno puedo añadir una lista de IP para proceder a escanear y lanzar el Hail Mary para explotar de manera automática algunos sistemas mientras puede estar ejecutando otra cosa a la vez.

en mi caso yo hace 3 días atrás hice una explotación por telnet a un servidor de cámaras las cuales pueden ver en la siguiente imagen:

En mi caso yo explote un servidor Telnet, con el puerto 23 y deje un backdoor dentro, por seguridad solo muestro el panel de acceso ARRIS.

en mi caso encontré una IP relacionado a una web la cual fue : bembos.com.pe, entonces si uno desea auditar ese sistema web con un ataque de fuerza bruta puede hacerlo con la herramienta "BruteX"

https://github.com/1N3/BruteX

root@kali:~/BruteX# ./brutex bembos.com.pe

Buena información verdad?, sinceramente en este POST no enseñare como explotar algunos sistemas por motivos de ética profesional, aparte expandiera el articulo en algo que se puede encontrar por uno mismo, esto fue todo amigos, Gracias por ver este post de este humilde servidor.

0 comentarios:

Publicar un comentario