Saludos nuevamente mis queridos fieles lectores en esta oportunidad les enseñare a elaborar un ataque de fuerza bruta en plataformas web, con Burpsuiete.

Burpsuite es una herramienta creada en java, que tiene como objetivo fundamental auditar cualquier plataforma web, capturando los datos que se envíen para posteriormente ejecutar ataques.

Si deseas aprender a utilizar esta herramienta puedes visitar el siguiente enlace:

http://www.backtrack-omar.com/2015/08/auditando-con-burp-suite-v1612.html

Elaborar un MITM:

http://www.backtrack-omar.com/2015/10/capturando-e-interceptando-datos-de-red.html

Utilizar Burpsuite con Tor

http://www.backtrack-omar.com/2015/11/testing-burpsuite-tor-browser.html

antes de empezar les recomiendo que lean el primer post para que vayan configurando el proxy de Burpsuite en su navegador.

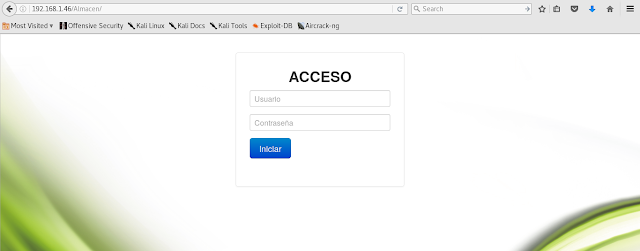

Plataforma para el ataque

como vemos esta plataforma es la escogí para elaborar la prueba de concepto, bueno ya hecho todo lo anteriormente mencionado, añadiremos cualquier credencial, lo importante es darle clip al botón y capturar los datos.

Luego de hacer todo lo siguiente, nos iremos al Burpsuite para ver lo capturado.

vemos que nos arrojo las respuesta que hemos enviado, lo que nosotros unicamente nos importa es la ultima linea:

usuario=admin&contra=123456

esta fue la credencial sin validez que añadí, entonces señalaremos todo el texto, le daremos anticlip y escogeremos la opción "Send Intruder" y nos dirigiremos a la pestaña "Positions":

vemos que se marcan 3 lineas una de Cookie y las de abajo de las credenciales, en nuestro caso nosotros debemos quedarnos con las lineas:

usuario=§admin§&contra=§123456§

para ello pueden señalar toda la linea cookie y darle en "Clear $", o simplemente darle "Clear $" sin señalar nada eliminando todo los payloads escogidos por default y señal solamente los parámetros usuario y contra.

si notaron bien en la anterior imagen en la barra de "Attack Type", esta en Sniper, nosotros la cambiaremos por "Cluster Bomb".

debe quedar de la siguiente manera luego de ello entraremos a la pestaña "Payloads"

Deseo aclarar lo siguiente en la barra Payload set, Se activaran la cantidad de payloads escogidos en pestaña "Positions" en nuestro caso fueron "2".

Aquí viene nuestra arma principal nuestro "Diccionario"

le daremos en el boton de abajo donde dice "load" y cargaremos nuestro diccionario.

el primer payload fue "usuario" >> user.txt

El segundo payload fue "contra" >> pass.txt

El proceso se debe repetir para ambos, ya que son payloads diferentes, luego de ello le daremos en el botón "Start attack".

entonces se empezara nuestro ataque de fuerza bruta.

|

pero si observamos la linea señalada esta con respuesta "302", significa que hemos entrado a un modelo diferente de donde hemos estado, en ciertas palabras conectándonos al panel administrativo.

Credencial correcta:

usuario=admin&contra=jacky

HTTP/1.1 302 Found

Date: Mon, 14 Nov 2016 01:33:19 GMT

Server: Apache/2.4.23 (Win32) OpenSSL/1.0.2h PHP/5.5.38

X-Powered-By: PHP/5.5.38

Expires: Thu, 19 Nov 1981 08:52:00 GMT

Cache-Control: no-store, no-cache, must-revalidate, post-check=0, pre-check=0

Pragma: no-cache

location: admin/Administrador.php

Content-Length: 3884

Connection: close

Content-Type: text/html

Esto fue todo amigos, no olviden compartir la pagina y dejar su comentario.

agradecer no cuesta nada.

Saludos!!

0 comentarios:

Publicar un comentario